"Харуул занги" тэмцээн нь цахим магадлан шинжилгээ, ёс зүйт довтолгоо болон хамгаалалт гэсэн үндсэн хэсгүүдтэй. Энэхүү тэмцээн нь хууль, ёс зүйд нийцүүлэн хакерийн үйл ажиллагааг хүлээн зөвшөөрөх, гүйцэтгүүлэх, олон нийтэд үзүүлэх боломжийг бий болгох, мөн онцгой чухал мэдээлэл, эд хөрөнгийг нууцлах, хамгаалах хэрэгцээ, шаардлагыг ойлгуулахыг эрмэлзэнэ.

Энэхүү блог постоороо "Харуул Занги 2018" тэмцээний 1-р шатны даалгаваруудын Writeup-уудыг оруулж байна.

#Flag 1: Scam Scam (Forensic) (Writeup by Mantis)

Энэхүү даалгавар нь Bitcoin Address-ийг lookup хийх байсан бөгөөд https://bitcoinwhoswho.com хаягаас "Olivia Lopez" гэж хайх ба

энэхүү BTC Address нь flag юм.

Flag: HZ{1PLeWmzN3vzpbUX7EE1xy9EJFMMcSf7zTu}

#Flag 2: Can u see it (Forensic)

Энэхүү даалгавар нь files.zip файл-ийг татаж аваад задлахад маш олон файл гарж ирэх бөгөөд аль нэг файл дотор нь Flag байгаа гээд энэ дунд ганц тусдаа өөр хэмжээтэй файлыг олоод нээж flag-аа гаргаж авсан. (Өнгөрсөн жилийн харуул занги дээр 2-р шатны нэг даалгавар дээр нь бүх файл нээж байсанаасаа илүү дээр арга олсон байгаа бизтэй :P)

Flag: HZ{y0u_can_ju5t_rgrep}

#Flag 3: Obfuscated Arga ys (Forensic) (Writeup by Mantis)

Энэхүү даалгаварын файл-ийг татаж авах үед word файл байсан ба

нээж үзэх үед Security Warning: Macros have been disabled. гэдэг зүйлийг хараад macro байна гэж үзээд View -> Macros -> Run дарж үзвэл:

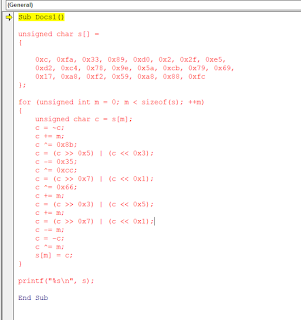

C хэл дээр бичигдсэн код гарж ирэх бөгөөд шууд үүнийг нь ажилуулж үзвэл:

Flag: HZ{m@CRO_SH3LL_C000DE}

#Flag 4: java (Reverse)

Энэхүү даалгаварын Shalgalt.class файл-ийг татаж аваад Decompile хийвэл:

үүнээс Flag шууд олдож байна.

Flag: HZ{jav@_ev3Rywh3re}

#Flag 5: Юлий Цезарийн төгсгөл (Crypto)

Энэхүү даалгавар нь "JX}Vsrdrt+,idy+nr+forQ" бөгөөд би флаг HZ гэж эхлэх ёстой гэж бодоод хартал H үсэгний хажууд J, Z үсэгний хажууд X байхаар нь шууд хөрвүүлээд бичих үед флагаа гаргаж авсан.

Flag: HZ{Caeser_must_be_die}

#Flag 6: Найраа (Web)

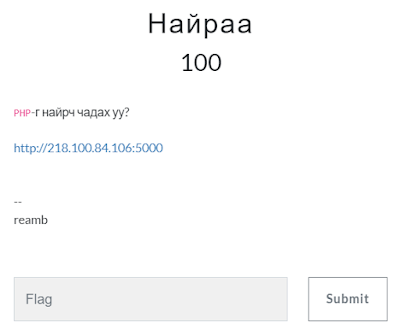

Доорх өгсөн хаягруу хандах үед:

Parse_str гэдэг function-д Z-ийн утгыг өгдөг. Тэрхүү parse str function нь string байдлаар бичигдсэн утга олгох үйлдэл хийдэг. Үүнээс http://218.100.84.106:5000/?Z=H[]=aabg7XSs

гэдэн хаяг гаргаж аваад хандаад flag-аа гаргаж авсан.

Flag: HZ{php_d0uble_eqUals_agAin?}

#Flag 7: Найраа 2 (Web)

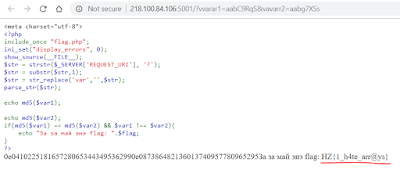

Энэхүү даалгавар нь эхний даалгавартай яг адилхан бөгөөд ялгаатай зүйл нь URL аваад String-ээс var гэсэн үгнүүдийг үгүй болгодог. Тэгснээр var1=bla2&var2=bla2 болно. Мөн 2 md5 hash нь ижил байдаг string хийгээд шинэ хаяг гаргаж авбал:

http://218.100.84.106:5001/?vvarar1=aabC9RqS&vavarr2=aabg7XSs болох бөгөөд ийшээ хандаж флагаа гаргаж авна.

Flag: HZ{1_h4te_arr@ys}

#Flag 8: py (Reverse)

энэхүү даалгаварын problem.py нээж үзэх үед:

Programm-ийн бит ээр нь өөрчилдөг үйлдлийг бүх үсэг тэмдэгтүүдэд хийж үзхээр харгалзах тоонууд нь гарч ирнэ. Тэр тоонуудаа зөв түлхүүрийн тоонуудтай харьцуулаад хархаар боломжит түлхүүрүүд гарж ирнэ. Зарим үсэг боломжит 2-3 боломжтой байж болно.

Энэ дундаас pyth0n_b3st гэсэн боломжит хувилбар хараа булаана.

Flag: HZ{pyth0n_b3st}

#Flag 9: xo | rorororo (Crypto)

Энэхүү даалгаварын data.txt файл-ыг нээж үзвэл: "MTExMDAwMTAxMTExMDAwMDExMDEwMDAxMTEwMTAwMTAxMDAxMTAxMDExMTExMDAwMTExMTAxMDExMTEwMTAwMDExMDAwMDExMTEwMDAxMDAxMTAwMTAxMTExMDExMDAwMTEwMTAwMTExMTExMDEwMTExMTAwMDAxMTAwMTEwMDExMTAxMDAxMTExMDEwMTEx" Base64 гарж ирэх бөгөөд үүнийг decode хийвэл binary гарж ирнэ.

Base64 decoded: "111000101111000011010001110100101001101011111000111101011110100011000011110001001100101111011000110100111111010111100001100110011101001111010111"

Үүнийг 1-8 битээр bruteforce хийвэл:

Үүнээс flag олдож байна.

Flag: HZ{x0R_Binary_K3y}

За энгээд бидний хийж чадсан даалгаврууд эд нар байсан ба энэ удаагын Харуул Занги тэмцээний 1-р шатанд 4-р байранд орлоо. Цааш тэмцээнийг үргэлжлүүлэх 30 баг дотор орсондоо баяртай байна. 2р шатанд үлдсэн багууддаа амжилт хүсье.

Хүндэтгэсэн: "Hud2" баг.

Энэхүү блог постоороо "Харуул Занги 2018" тэмцээний 1-р шатны даалгаваруудын Writeup-уудыг оруулж байна.

#Flag 1: Scam Scam (Forensic) (Writeup by Mantis)

Энэхүү даалгавар нь Bitcoin Address-ийг lookup хийх байсан бөгөөд https://bitcoinwhoswho.com хаягаас "Olivia Lopez" гэж хайх ба

энэхүү BTC Address нь flag юм.

Flag: HZ{1PLeWmzN3vzpbUX7EE1xy9EJFMMcSf7zTu}

#Flag 2: Can u see it (Forensic)

Энэхүү даалгавар нь files.zip файл-ийг татаж аваад задлахад маш олон файл гарж ирэх бөгөөд аль нэг файл дотор нь Flag байгаа гээд энэ дунд ганц тусдаа өөр хэмжээтэй файлыг олоод нээж flag-аа гаргаж авсан. (Өнгөрсөн жилийн харуул занги дээр 2-р шатны нэг даалгавар дээр нь бүх файл нээж байсанаасаа илүү дээр арга олсон байгаа бизтэй :P)

Flag: HZ{y0u_can_ju5t_rgrep}

#Flag 3: Obfuscated Arga ys (Forensic) (Writeup by Mantis)

Энэхүү даалгаварын файл-ийг татаж авах үед word файл байсан ба

нээж үзэх үед Security Warning: Macros have been disabled. гэдэг зүйлийг хараад macro байна гэж үзээд View -> Macros -> Run дарж үзвэл:

C хэл дээр бичигдсэн код гарж ирэх бөгөөд шууд үүнийг нь ажилуулж үзвэл:

Flag: HZ{m@CRO_SH3LL_C000DE}

#Flag 4: java (Reverse)

Энэхүү даалгаварын Shalgalt.class файл-ийг татаж аваад Decompile хийвэл:

үүнээс Flag шууд олдож байна.

Flag: HZ{jav@_ev3Rywh3re}

#Flag 5: Юлий Цезарийн төгсгөл (Crypto)

Энэхүү даалгавар нь "JX}Vsrdrt+,idy+nr+forQ" бөгөөд би флаг HZ гэж эхлэх ёстой гэж бодоод хартал H үсэгний хажууд J, Z үсэгний хажууд X байхаар нь шууд хөрвүүлээд бичих үед флагаа гаргаж авсан.

Flag: HZ{Caeser_must_be_die}

#Flag 6: Найраа (Web)

Доорх өгсөн хаягруу хандах үед:

Parse_str гэдэг function-д Z-ийн утгыг өгдөг. Тэрхүү parse str function нь string байдлаар бичигдсэн утга олгох үйлдэл хийдэг. Үүнээс http://218.100.84.106:5000/?Z=H[]=aabg7XSs

гэдэн хаяг гаргаж аваад хандаад flag-аа гаргаж авсан.

#Flag 7: Найраа 2 (Web)

Энэхүү даалгавар нь эхний даалгавартай яг адилхан бөгөөд ялгаатай зүйл нь URL аваад String-ээс var гэсэн үгнүүдийг үгүй болгодог. Тэгснээр var1=bla2&var2=bla2 болно. Мөн 2 md5 hash нь ижил байдаг string хийгээд шинэ хаяг гаргаж авбал:

http://218.100.84.106:5001/?vvarar1=aabC9RqS&vavarr2=aabg7XSs болох бөгөөд ийшээ хандаж флагаа гаргаж авна.

Flag: HZ{1_h4te_arr@ys}

#Flag 8: py (Reverse)

энэхүү даалгаварын problem.py нээж үзэх үед:

Programm-ийн бит ээр нь өөрчилдөг үйлдлийг бүх үсэг тэмдэгтүүдэд хийж үзхээр харгалзах тоонууд нь гарч ирнэ. Тэр тоонуудаа зөв түлхүүрийн тоонуудтай харьцуулаад хархаар боломжит түлхүүрүүд гарж ирнэ. Зарим үсэг боломжит 2-3 боломжтой байж болно.

Энэ дундаас pyth0n_b3st гэсэн боломжит хувилбар хараа булаана.

Flag: HZ{pyth0n_b3st}

#Flag 9: xo | rorororo (Crypto)

Энэхүү даалгаварын data.txt файл-ыг нээж үзвэл: "MTExMDAwMTAxMTExMDAwMDExMDEwMDAxMTEwMTAwMTAxMDAxMTAxMDExMTExMDAwMTExMTAxMDExMTEwMTAwMDExMDAwMDExMTEwMDAxMDAxMTAwMTAxMTExMDExMDAwMTEwMTAwMTExMTExMDEwMTExMTAwMDAxMTAwMTEwMDExMTAxMDAxMTExMDEwMTEx" Base64 гарж ирэх бөгөөд үүнийг decode хийвэл binary гарж ирнэ.

Base64 decoded: "111000101111000011010001110100101001101011111000111101011110100011000011110001001100101111011000110100111111010111100001100110011101001111010111"

Үүнийг 1-8 битээр bruteforce хийвэл:

Үүнээс flag олдож байна.

Flag: HZ{x0R_Binary_K3y}

За энгээд бидний хийж чадсан даалгаврууд эд нар байсан ба энэ удаагын Харуул Занги тэмцээний 1-р шатанд 4-р байранд орлоо. Цааш тэмцээнийг үргэлжлүүлэх 30 баг дотор орсондоо баяртай байна. 2р шатанд үлдсэн багууддаа амжилт хүсье.

Хүндэтгэсэн: "Hud2" баг.

BTC address хаягийг шууд нэрээр нь "Olivia Lopez btc address" гэж Google-ээс хайхад уг сайт нь олдсон байгаа.

ReplyDelete8 bit bruteforce hiih dasgaliig n ymar site ashiglasiin bol ?

ReplyDeletehttps://www.dcode.fr/xor-cipher

Delete